安全产品关于IPMI v2.0密码哈希泄露漏洞的说明

1690460016,

CRM论坛(CRMbbs.com)——一个让用户更懂CRM的垂直性行业内容平台,CRM论坛致力于互联网、客户管理、销售管理、SCRM私域流量内容输出5年。 如果您有好的内容,欢迎向我们投稿,共建CRM多元化生态体系,创建CRM客户管理一体化生态解决方案。,安全产品关于IPMI v2.0密码哈希泄露漏洞的说明

漏洞相关信息

漏洞编号: 无 漏洞名称: IPMI v2.0密码哈希泄露漏洞 产品型号及版本: 安管一体机漏洞描述

安全产品中的服务器,比如安管一体机、态势感知等产品用漏扫扫描出了高危漏洞,漏洞名称是“IPMI v2.0密码哈希泄露漏洞”。

此漏洞主要是IPMI2.0协议支持RMCP+机制引入导致,远程攻击者可以将HDM响应的RAKP包中密码的哈希值抓取,从而实施离线口令猜测攻击。 该漏洞是协议机制导致,软件层面无法去修复,相关描述如下图说明。

来源:国家信息安全漏洞库

实际测试各大服务器厂商均没有修复此漏洞,测试结果如下图:

友商测试结果和H3C我司结果一致 。

漏洞解决方案

规避措施:

如果管理网IP(HDM)没有直接连接到公网,此漏洞被利用的风险极小;建议管理网不在公网暴露IP。

如果管理网IP(HDM)是暴露在公网中,那么建议如下方式:

方法一,增加密码复杂度,避免使用弱密码。

方法二,增加白名单访问机制,其次将已知的访问源IP都增加到白名单,这样能有效遏制恶意攻击源。

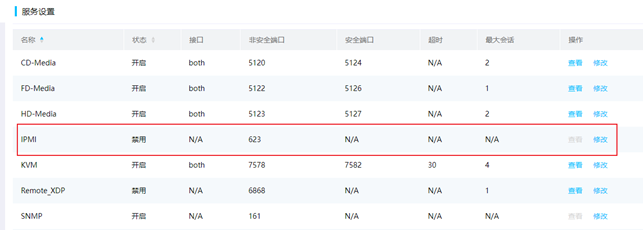

方法三,如果纳管不是基于IPMI over LAN的,那么可以通过HDM页面关闭IPMI端口,漏洞不会再对外暴露,也无法被扫描到。

CRM论坛(CRMbbs.com)——一个让用户更懂CRM的垂直性行业内容平台,CRM论坛致力于互联网、客户管理、销售管理、SCRM私域流量内容输出5年。 如果您有好的内容,欢迎向我们投稿,共建CRM多元化生态体系,创建CRM客户管理一体化生态解决方案。,安全产品关于IPMI v2.0密码哈希泄露漏洞的说明